[2023/12/28]

弊社のメールサービスを安心・安全に

ご利用いただくために実施している対策について

メールのセキュリティー対策が必要な理由

インターネットの普及に伴い電子メールも不可欠なものとなった一方で、不正利用などのリスクも増え、セキュリティー上、度々問題となっています。

弊社ではインターネットを安心してご利用いただくため・安全性の向上を図るため、常に対策を実施しています。

今回はその対策について解説していきます。

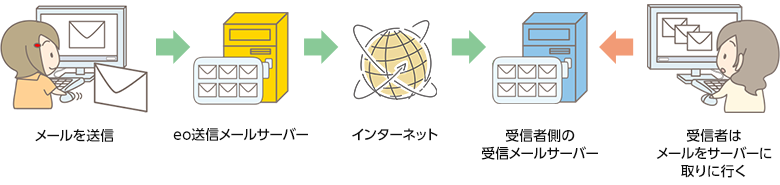

そもそもメールを送受信するには

メールの送受信は、インターネット上の多くのメールサーバーが連携することで実現しています。

メールを送信すると、送り先のインターネットサービスプロバイダーなどの事業者のメールサーバーにデータが送られます。メールを受け取ったメールサーバーは、宛先として指定されているインターネットサービスプロバイダーなどの事業者のサーバーに、そのデータを転送します。メールを受け取ったサーバーは、受取人がメールを取りにくるまで、サーバー内にデータを保管するようになっています。

メールの受取人は、契約しているインターネットサービスプロバイダーのメールサーバーにある自分のメールボックスから自分宛の電子メールを取得し、メールを見ることができます。

●メール送受信の流れ

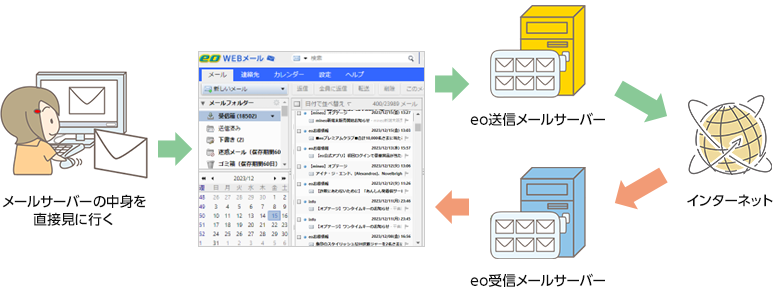

Webメールとは

Webメールは、送受信されたメールがサーバーに蓄積され、利用者は、ブラウザー(EdgeやChromeなど)でサーバーに接続することで、受信したメールの閲覧や、新規メッセージの作成・送信などができるようになります。

直接パソコンやスマートフォンにメールのデータをダウンロードせず、サーバーにアクセスしてメールの送受信を行うため、メールソフトの設定が不要でどのデバイスからでも利用できるという利点や、高いセキュリティーが特徴となっています。

例えば、パソコンにメールソフトを設定している場合、そのパソコンがウイルスに感染し、大量の迷惑メールを送信することで自分が加害者になるリスクがありますが、Webメールの場合は、ログインに使用するメールパスワードさえ、他のサイトなどとの使い回しをせず、しっかりと管理していれば、不正に利用されたりするリスクが低くなります。

●Webメールの送受信の流れ

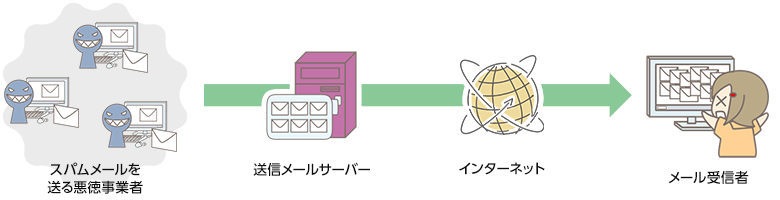

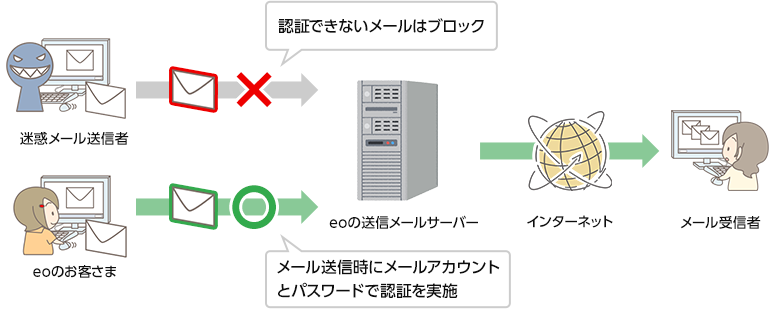

昔はメール送信サーバーが誰でも使い放題

メール送信をする際に利用するSMTPサーバー(メール送信サーバー)にはもともと利用者の認証を行う仕組みが用意されていなかったため、そのメールが本当の利用者によるものか否かを確認することができませんでした。

その結果、eoメールアドレスであっても他社の送信サーバーを使用してメールを送信できた時代がありました。

そのため、インターネットが拡大するにつれて広告メールの無差別な大量送信などに悪用されることが多発しました。

●スパムメール送信に悪用

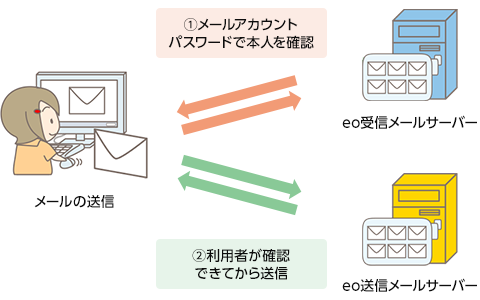

POP before SMTP対策

メール受信に用いるPOPサーバーには、利用者が本人かどうかをユーザー名(アカウント名)とパスワードにより確認する認証機能があり、これを利用して、メールサーバーからPOPでメール受信を行った利用者に限り、しばらくの間そのサーバーにおけるSMTPでの送信を許可するという、POP before SMTPという認証方式が採用され強化されました。

しかし、利用者にとっては送信前に必ず受信動作を行わなければならないという事や、なりすまして不正利用されるケースが多発したため、他の対策が必要となりました。

●POP before SMTP の流れ

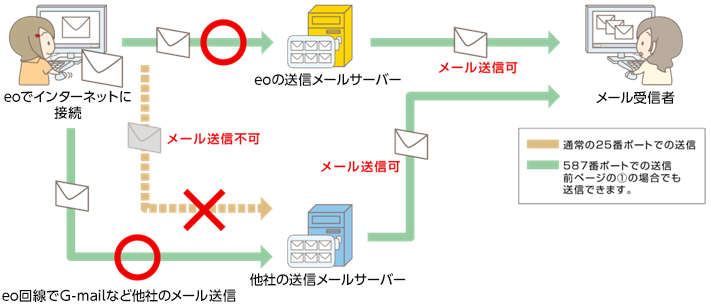

OP25B (Outbound Port 25 Blocking) (2006年9月25日実施)

eo光の回線からeo光以外の回線へメールを送るために必要な通路25番ポートを遮断することにより、 悪意のある者からのeoのサーバーを使ったスパムメールやウイルスメールの大量送信を抑制しようとする対策です。

しかし、その対策の一方で、eoユーザーでもeo光回線以外から25番ポートを使用したeoの送信サーバーが利用できなくなったため、携帯電話や外出先から他のインターネット回線を使用してメールを送信することができなくなりました。

そこで、それを回避するために、25番とは別の587番(サブミッションポート)を利用したメールの送信の通路が新たに作られ、その通路には認証が必要となる仕組みが採用されました。

今まで「誰でも通れる25番通路」から「認証を通った人しか通れない587番通路」となったわけです。

その認証の事をSMTP認証(SMTP-AUTH)といい、ここで初めてメールの受信だけでなく、メールの送信にも認証が個別に必要となりました。

また、この対策を実施した当時は、eo光をご利用のお客さま全てにメールソフトの設定変更(25番ポート→587番ポートへの変更)を実施いただきました。

●OP25B(Outbound Port 25 Blocking)の流れ

●SMTP認証(SMTP-AUTH)

eo光回線内の認証なしメール送信の禁止

上記OP25BとSMTP認証により認証無しのメール送信は2006年9月25日に停止していたものの、eo光回線内でeoのメールアドレス同士であれば、認証なしでもメールの送信が可能でした。しかし、セキュリティーの更なる強化のため、2022年8月より段階的に停止し、現在は利用できなくなりました。

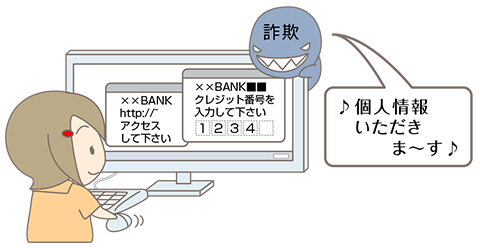

送信ドメイン認証の導入(2006年8月31日導入)サービス名:なりすましメールチェックサービス

「そのメールは、悪い人が知り合いの振りをしてなりすまして送ってきたメールじゃないよね?」ということを確認するために行う「メールの送信元をチェックする仕組み」のことです。

それまでのメール配信の仕組みでは、送信者の情報を詐称することが簡単にできたため、多くの迷惑メールが、実在の企業や個人になりすまし、パスワードの変更を促したり、クレジットカードの承認が取れないなどの偽の情報を含むメールを送りつけ、受信者がメールに記載された要求に従ってしまう被害が広がっていました。

eoではそれらの送信者情報詐称の対策のための送信ドメイン認証に

○SPF(Sender Policy Framework)

○DKIM(DomainKeys Identification Mail)

○DMARC(Domain-based Message Authentication Reporting and Conformance)

という3の方式に対応し、なりすましメールかどうかを確認するサービスを提供しています。

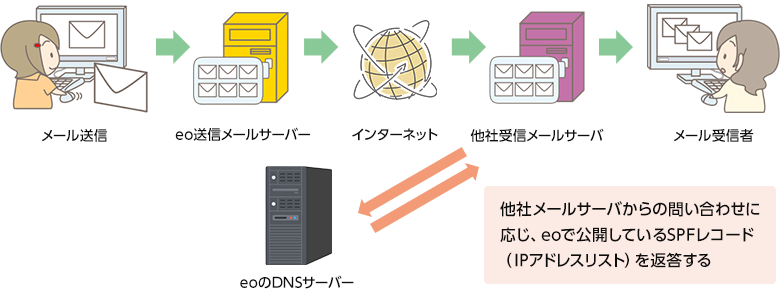

●SPF(Sender Policy Framework)

SPFは、「このメールアドレスのメールは、このメールサーバーから送られます」とあらかじめ宣言(DNSサーバーのSPFレコード)しておくことで、メールの送信元を認証できるようにする仕組みです。

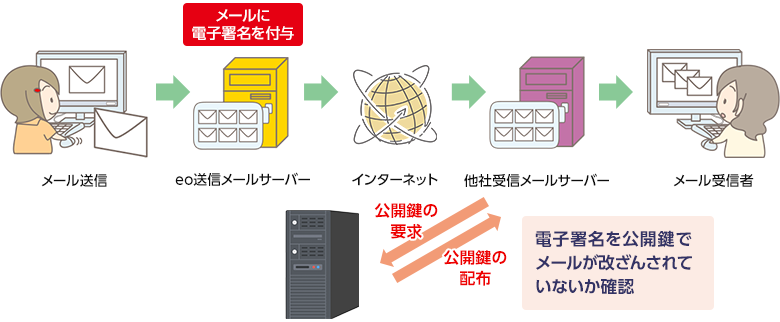

●DKIM(DomainKeys Identification Mail)

DKIMは送るメールに電子署名を付与し、秘密鍵、公開鍵を利用することによって、メールの送信元や内容がおかしくないか受信者側でチェックできるようにする仕組みです。

●DMARC(Domain-based Message Authentication Reporting and Conformance)

DMARCは更になりすましメールを防止するための技術で、弊社では、なりすましメール判定を強化するために利用しています。

これらの送信ドメイン認証の対策により、メールを受信したサーバーが正しい送信元からのメールか否かを判定できるようになり、なりすましメールと判定したメールの件名に[MEIWAKU]を付ける対策を実施することで、送信者情報のなりすましを防ぎ、迷惑メールを判断することが可能となりました。

メール送信サーバー、受信サーバーの暗号化 overSSL(IMAPs、POPs、SMTPsの導入2016年)

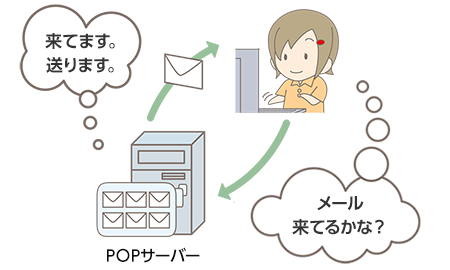

メールを受信する方式には、POP3とIMAPがあります。

○POP:メールをダウンロードして見る方式。

メリット:インターネットに接続していなくてもすでにダウンロードしたメールが確認できる。

メールサーバーからメールをダウンロードするため、メールBOXを圧迫しない。

デメリット:メールをダウンロードしてしまうため、複数の端末で同じメールを確認できない。

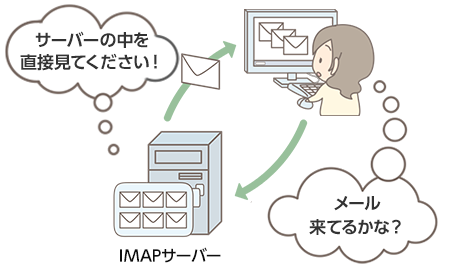

○IMAP:メールサーバーにメールを見に行く方式

メリット:複数の端末で同じメールが確認できる。

デメリット:メールがすべてメールBOXに溜まったままとなるため、メールBOXの容量が圧迫される

複数の端末でメールを見ることができる[IMAP方式]をおすすめしますが、これらの方式はどちらも暗号化されていません。

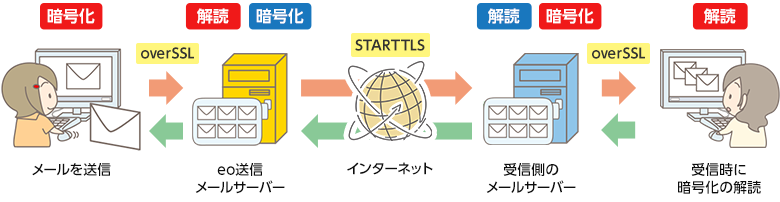

また、メールを送信するときのSMTPについても暗号化されていませんでした。

というのも、インターネット回線は世界中に繋がっていて、送信したメールを途中で誰かに盗み見られる可能性があります。

そこでメールを送るときに内容をぐちゃぐちゃにして、受け取ったときに元に戻せる方法が考案され、途中で盗み見られようと、悪い人の手元に行くのはぐちゃぐちゃな情報で、悪用しようにも、ぐちゃぐちゃなので解読できません。これが暗号化で、メールを見るときに使うIMAPと、送る時に使うSMTPの情報を暗号化して送受信するための仕組みであるoverSSL(TLS)を合体させた最強の対策がIMAPs、SMTPsになり、eoのサーバー間で情報が暗号化されます。また、メールサーバー間ではSTARTTLSという方式で暗号化(送信先のメールサーバの対応により)されています。

●メール送信サーバー、受信サーバーの暗号化 overSSL

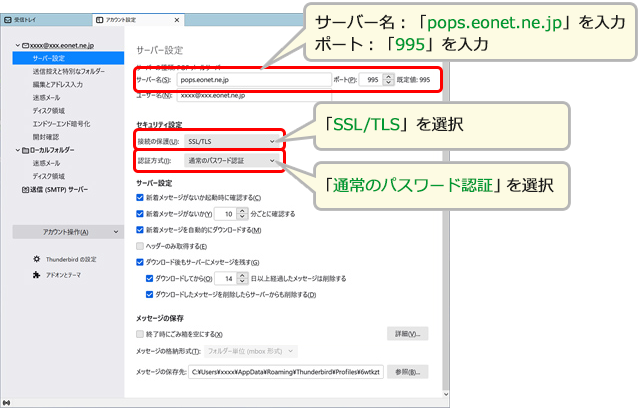

上記のように暗号化のためにIMAPs(受信メールサーバー)、SMTPs(送信メールサーバー)をご利用いただくには、メールソフトの設定変更が必要です。

まだ、暗号化の設定がされていない場合は、以下をご確認いただき、メールソフトの設定を見直してください。

APOP/ CRAM-MD5の廃止(2023年12月5日より)

APOP/ CRAM-MD5という、メールを受信や送信する際のパスワードのみを暗号化する方式がありました。

こちらには脆弱性が発見され、パスワードが解読されてしまう可能性が出てきました。

そこで、脆弱性の対策としてAPOP/ CRAM-MD5を廃止いたしました。

廃止したことにより、メール設定で暗号化方式「APOP/ CRAM-MD5」が適用されている場合、メールの送受信ができなくなっている可能性があります。

以下の内容をご確認の上、メールソフトの設定を変更してください。

eoメール(@***.eonet.ne.jp)のセキュリティー強化のお知らせ(eoユーザーサポートサイト)

●設定変更一例

差出メールアドレスを変更したメール送信の禁止(2023年12月5日より禁止の対策を実施)

今までは、eoのメールアドレスでメールを送る際、差出人をG-MAILのアドレスなどに変更してメールが送信できていました。

しかし、これもいわゆる“なりすましメール”であるため、これらの悪用を防ぐためと、eoからのメールを受け取る他社サーバーからもeoのサーバーの信頼性を上げるため(eoのサーバーはなりすましメールを送ってこないため安心)に禁止いたしました。

今後も弊社ではメールサービスを安心して安全にご利用いただけるよう、セキュリティー対策を随時検討しており、引き続き対策を実施していきます。